Diese Einstellung wird verwendet, wenn Sie ein noch

sicheres Passwort festlegen möchten oder wenn Benutzer, die sich

über einen festgelegten Zeitraum nicht angemeldet haben, gelöscht

werden sollen.

Aktiviert diese Option, wenn Sie die aktuellen Passwort-Einstellungen

sicherer machen möchten.

Ändert die Einstellungen des Administratorpassworts.

Legt die Anzahl an Zeichen für das einzugebende Passwort

fest.

Achten Sie beim Festlegen eines Passworts darauf, dass

es mindestens eine Zahl, Groß- und Kleinbuchstaben und Symbole enthält.

Folgende Zeichen können eingegeben werden.

Prüfen Sie, ob das vor der Änderung festgelegte Passwort

mit dem nach der Änderung übereinstimmt. Falls es dasselbe ist,

können Sie es nicht registrieren. (Wenn jedoch "Mindestlänge für Passwort" gleich

0 ist, kann diese Einstellung nicht verwendet werden.)

Ändert die Einstellungen des Benutzerpassworts.

Legt die Anzahl an Zeichen für das einzugebende Passwort

fest.

Achten Sie beim Festlegen eines Passworts darauf, dass

es mindestens eine Zahl, Groß- und Kleinbuchstaben und Symbole enthält.

Folgende Zeichen können eingegeben werden.

Prüfen Sie, ob das vor der Änderung festgelegte Passwort

mit dem nach der Änderung übereinstimmt. Falls es dasselbe ist,

können Sie es nicht registrieren. (Wenn jedoch "Mindestlänge für Passwort" gleich

0 ist, kann diese Einstellung nicht verwendet werden.)

Löscht Benutzer, die während des festgelegten Zeitraums

nicht am Gerät angemeldet waren, aus der Benutzerliste des Geräts.

Verhindert die erneute Registrierung von Benutzerkonten

(Login-Namen), nachdem diese gelöscht wurden. Diese Einstellung

kann verwendet werden, um für einen bestimmten Zeitraum oder keinen

Zeitraum eine erneute Registrierung zu verhindern.

Nachdem die Einstellung aktiviert wurde, legen Sie den Zeitraum

so fest, dass eine erneute Registrierung unzulässig ist. Wenn Sie

"Nicht definiert" wählen, können Sie eine erneute Registrierung

verhindern, ohne einen Zeitraum festzulegen.

Wenn in den Authentifizierungseinstellungen [Beachtung der Groß und Kleinschreibung

des Login-Namens wurde aktiviert.] aktiviert

ist, wird nach Groß- und Kleinschreibung unterschieden. Ist diese

Option deaktiviert, wird nicht nach Groß- und Kleinschreibung unterschieden.

Beispiel: Login-Name gelöscht: ABC, Login-Name, der registriert

werden soll: Abc

Wenn in den Authentifizierungseinstellungen [Beachtung der Groß und Kleinschreibung

des Login-Namens wurde aktiviert.] aktiviert

ist, kann der Login-Name Abc registriert werden, da bc klein geschrieben

ist. Ist diese Option deaktiviert, kann Abc nicht registriert werden.

Verwenden Sie diese Einstellung, um den Anmeldebildschirm

anzuzeigen und melden Sie sich an, um auf den Webserver zuzugreifen.

Das Administratorpasswort kann geändert werden.

Prägen Sie sich das geänderte Passwort gut ein.

Sie können Einstellungen wählen, um Druckaufträge, die

keine gehaltenen Druckaufträge sind, abzubrechen oder eine Zurückhaltung

der Druckaufträge zu erzwingen.

Ist [Druckaufträge einschränken] eingeschaltet, können die

Einstellungen unten gewählt werden.

| Option | Beschreibung |

|---|---|

|

Zu verwendende Funktion |

Wählen Sie als Funktion zum Einschränken von Druckaufträgen die Dokumentenablage oder Druckfreigabe. Ist die Dokumentenablage festgelegt und wird als Einschränkung [Beibehaltung erzwingen] gewählt, wird der Auftrag auch dann in der Dokumentenablage gespeichert, selbst wenn im Druckertreiber die Dokumentenablage nicht festgelegt ist. Auch wenn die Druckfreigabe festgelegt ist, wird das Dokument in der Druckfreigabe gespeichert, selbst wenn im Druckertreiber die Druckfreigabe nicht festgelegt ist. |

|

Vorgang einschränken |

Wenn Sie die Dokumentenablage verwenden möchten, wählen Sie [Beibehaltung erzwingen] oder [Aufträge deaktiv. außer Druck halten]. Wenn Sie [Aufträge deaktiv. außer Druck halten] festlegen, werden Druckaufträge, für die im Druckertreiber keine Dokumentenablage festgelegt ist, abgebrochen. |

Wenn ein Auftrag aufgrund eines Papierstaus oder ähnlichem

unterbrochen wird, wird der Auftrag automatisch gelöscht, nachdem

der unter "Zeit bis zur automatischen Löschung" festgelegte Zeitpunkt

überschritten ist.

Legen Sie die Zeit fest, nach der nach Anhalten des

Auftrags dieser automatisch gelöscht wird.

Sie können die Anfrage von externen Sites ablehnen.

Beim Start des Geräts wird die Firmware überprüft. Bei

einem erkannten Schaden wird automatisch der Zustand vor dem Schaden

wiederhergestellt.

Der Standardadministrator wird beim Anmelden angezeigt.

Legen Sie fest, ob Sie die Sicherheitsrichtlinie auf diesem Gerät

anwenden möchten.

Legen Sie fest, ob Sie die erzwungene Zugriffssteuerung

durchführen möchten. Sobald diese Option eingestellt ist, wird der

Zugriff auf alle Dateien im Gerät erzwungen kontrolliert.

Legen Sie fest, dass die Anzeige abgeschlossener Aufträge

im Auftragsstatusbildschirm angezeigt/ausgeblendet wird.

Legt den Inhalt fest, der im Auftragsstatus angezeigt

werden soll. Sie können beim Drucken auswählen, ob der Dateiname

angezeigt oder ausgeblendet werden soll. Beim Bild senden kann das

Ziel angezeigt oder ausgeblendet werden.

Legen Sie für die wichtigsten Ports im System Verbot/Genehmigung

und Portnummer fest, und berühren Sie die Taste [Speichern].

Ports, die eingerichtet werden können, sind:

| Server-Port | Standardeinstellungen ab Werk | Client-Port | Standardeinstellungen ab Werk | ||

|---|---|---|---|---|---|

| Port-Kontrolle | Aktivieren / Deaktivieren | Port-Kontrolle | Aktivieren / Deaktivieren | ||

|

HTTP* |

80 |

Aktiviert |

HTTP* |

Aktiviert |

|

|

HTTPS |

443 |

Aktiviert |

HTTPS |

Aktiviert |

|

|

FTP-Druck* |

21 |

Aktiviert |

FTP* |

Aktiviert |

|

|

Raw-Druck* |

9100 |

Aktiviert |

FTPS |

Aktiviert |

|

|

LPD* |

515 |

Aktiviert |

SMTP* |

Aktiviert |

|

|

IPP* |

631 |

Aktiviert |

SMTP-SSL/TLS |

Aktiviert |

|

|

IPP-SSL/TLS |

443 |

Deaktiviert |

POP3* |

Aktiviert |

|

|

Tandemausgabe bei Empfangen * |

50001 |

Aktiviert |

POP3-SSL/TLS |

Aktiviert |

|

|

PC-Scan* |

52000 |

Aktiviert |

SNMP-TRAP* |

162 |

Aktiviert |

|

Bedienfeld für Fernbedienung * |

5900 |

Aktiviert |

Benachrichtigung bei Auftragsende * |

Aktiviert |

|

|

SNMPD |

161 |

Aktiviert |

LDAP* |

Aktiviert |

|

|

SMB |

Deaktivieren |

LDAP-SSL/TLS |

Aktiviert |

||

|

SMTP* |

Aktiviert |

SMB |

Aktiviert |

||

|

WSD* |

Aktiviert |

SNTP* |

Aktiviert |

||

|

Druckfreigabe * |

53000 |

Aktiviert |

mDNS* |

Aktiviert |

|

|

Sharp OSA (Erweiterungsplattform) |

Tandemausgabe bei Senden* |

Aktiviert |

|||

|

|

10080 |

Aktiviert |

Sicherungskopie der Daten (Senden) * |

Aktiviert |

|

|

|

1443 |

Aktiviert |

Druckfreigabe* |

Aktiviert |

|

|

IPP INFRA |

Aktiviert |

||||

|

syslog* |

514 |

Aktiviert |

|||

|

syslog-SSL/TLS |

6514 |

Aktiviert |

|||

* Wenn diese Einstellungen auf [Aktivieren] lauten, ist eine unsichere Kommunikation möglich und es besteht die Gefahr, dass Daten, die möglicherweise persönliche/personenbezogene Daten enthalten, abgefangen und offengelegt werden.

Sie können den Filter mit einer IP- oder MAC-Adresse

einstellen, um einen unberechtigten Zugriff auf das Gerät über ein

Netzwerk zu verhindern.

Stellen Sie den Filter für die IP- oder MAC-Adresse ein und

berühren Sie die Taste [Speichern].

Mit dieser Option wird eine IP-Adresse eingestellt.

Sie können festlegen, ob der Zugriff auf das Gerät über die

eingestellte IP-Adresse erlaubt oder untersagt ist.

Mit dieser Option wird eine MAC-Adresse eingestellt.

So kann mit der eingestellten MAC-Adresse auf das Gerät zugegriffen

werden.

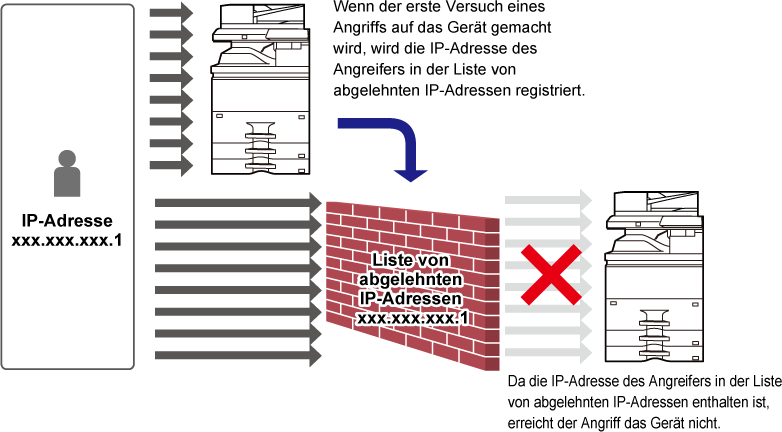

Dieser Abschnitt erläutert, wie das Gerät bei einem

Angriffsversuch über ein Netzwerk durch teilweises Blockieren der Kommunikation

geschützt werden kann.

Wenn das Multifunktionsgerät innerhalb des festgelegten Zeitraums

mehr Kommunikationen von derselben IP-Adresse erhält als festgelegt,

wird die Kommunikation von dieser IP-Adresse unzulässig.

IP-Adressen, deren Kommunikation unzulässig ist, werden im

Audit-Protokoll aufgezeichnet und in einer Empfangsverweigerungsliste

registriert.

Außerdem werden diese IP-Adressen per E-Mail den Adressen

in der E-Mail-Alarm-Nachrichtenliste 1/2 und in der E-Mail-Alarm-Nachrichtenliste

des Händlers gemeldet.

Das Entfernen einer IP-Adresse aus der Verweigerungsliste

wird auch im Audit-Protokoll vermerkt.

Es können maximal 100 IP-Adressen in der Empfangsverweigerungsliste

registriert werden. Sind die 100 Adressen erreicht, werden keine

externen Verbindungsanfragen für Multifunktionsgeräte akzeptiert.

| Option | Beschreibung |

|---|---|

|

IP-Adresse |

Zeigt die abgewiesene IP-Adresse an. Die Standardeinstellung ist „AUS“. |

|

Startzeit der Ablehnungen eingehender Pakete |

Zeigt Datum und Uhrzeit des Beginns der Empfangsverweigerung an. |

|

Gesamt |

Zeigt die in der Empfangsverweigerungsliste registrierte Anzahl an.

|

Diese Einstellung ist verfügbar, wenn das Viruserkennungsmodul

installiert ist. Legt die Einstellungen für die Viruserkennung fest.

Legt fest, ob die Virenprüfung verwendet werden soll.

Wenn die Ein-/Ausgabedaten des Geräts generiert werden,

werden die entsprechenden Daten auf Viren geprüft.

Sucht zum festgelegten Datum und Uhrzeit nach Viren.

Führen Sie diese Einstellung aus, wenn Sie unmittelbar

eine Virenprüfung durchführen möchten.

Legt den Zeitplan für die Virenprüfung fest.

Wenn diese Einstellung aktiviert ist, wird eine tägliche

Virenprüfung ausgeführt.

(Startzeit)

Legt den Startzeitpunkt für die Überprüfung fest.

Wenn diese Einstellung aktiviert ist, wird am festgelegten

Tag und Uhrzeit eine wöchentliche Virenprüfung ausgeführt.

(Wochentag)

Legt den Wochentag für den Start der Prüfung fest.

Wenn diese Einstellung aktiviert ist, wird am festgelegten

Tag und Uhrzeit eine Virenprüfung ausgeführt.

(Datum)

Legt das Datum fest, an dem die Überprüfung starten wird.

In Monaten, die nicht vorhandene Tage haben (z. B. Februar

und April, wenn 31 eingestellt ist), findet die Überprüfung am Monatsende

statt.

Wählen Sie das Datum, an dem eine Virenprüfung stattfinden

soll.

Führen Sie diese Einstellung aus, wenn Sie die Definitionsdatei

für die Virenprüfung sofort aktualisieren möchten

SSL/TLS kann für die Datenübertragung über ein Netzwerk

verwendet werden.

SSL/TLS ist ein Protokoll zur Verschlüsselung von Informationen,

die über ein Netzwerk übertragen werden. Die Datenverschlüsselung

ermöglicht das sichere Übertragen und Empfangen vertraulicher Daten.

Die Datenverschlüsselung kann für die folgenden Protokolle

eingestellt werden.

Die Verschlüsselungsstärke kann auf drei verschiedene

Ebenen eingestellt werden.

Zeigt den Status des Zertifikats, das für eine SSL /

TLS-Kommunikation erforderlich ist. Klicken Sie auf die Taste [Auswählen],

um das Zertifikat zu installieren.

Wenn das Gerätezertifikat installiert ist, klicken Sie

auf die Taste [Anzeigen], um die Zertifikatinformationen anzuzeigen.

Klicken Sie auf die Taste [Auswählen], um die bereits

registrierten Gerätezertifikate anzuzeigen. Wählen Sie aus diesen aus.

Legt fest, ob S/MIME für Scannen zu E-Mail verwendet

wird.

Zeigt den Status des Zertifikats an, das für das Senden

mittels S/MIME benötigt wird. Wenn Sie das Zertifikat installieren

möchten, klicken Sie auf die Taste [Auswählen].

Aktivieren Sie "E-Mail unterzeichnen", um eine Signatur zu verwenden.

Stellen Sie den Algorithmus für die Signatur ein.

Legt die Verwendung einer Verschlüsselung fest.

Wählen Sie die für die Verschlüsselung zu verwendende

Methode.

Unterbinden Sie die Übertragung an Adressen, die nicht

verschlüsselt werden können.

Wenn das Gerätezertifikat installiert ist, klicken Sie

auf die Taste [Anzeigen], um die Zertifikatinformationen anzuzeigen.

Klicken Sie auf die Taste [Auswählen], um die bereits

registrierten Gerätezertifikate anzuzeigen. Wählen Sie aus diesen aus.

IPsec kann für die Übertragung/den Empfang von Daten

in einem Netzwerk verwendet werden.

Bei Verwendung von IPsec können Daten sicher versendet und

empfangen werden, ohne Einstellungen für eine IP-Paket-Verschlüsselung

in einem Webbrowser oder eine andere übergeordnete Anwendung konfigurieren

zu müssen.

Beim Aktivieren dieser Einstellungen sollten Sie Folgendes

beachten.

Legt fest, ob für die Übertragung IPsec verwendet wird.

Geben Sie den vorinstallierter Schlüssel für IKEv1 ein.

Stellen Sie die SA Gültigkeitsdauer ein.

Stellen Sie die Größe der SA Gültigkeitsdauer ein.

Stellen Sie die IKE Gültigkeitsdauer ein.

Es werden die registrierten IPsec Regeln angezeigt.

Um eine neue Regel hinzuzufügen, klicken Sie auf die Schaltfläche

[Hinzufügen].

Wählen Sie zum Löschen einer Regel die entsprechende Regel

aus und klicken Sie auf die Schaltfläche [Löschen].

Geben Sie einen Namen für die IPsec Regel ein.

Stellen Sie die Prioritätsstufe ein.

Ist eine bereits registrierte Regel vorhanden, die der

zu erstellenden Regel ähnelt, können Sie die neue Regel basierend auf

der registrierten Regel erstellen.

Stellen Sie den IP-Adressentyp, der im Gerät verwendet

werden soll und die Portnummer ein (stellen Sie für IPv6 die Portnummer/Präfixlänge

ein).

Stellen Sie den IP-Adressentyp des Zielsund die Portnummer

ein (stellen Sie für IPv6 die Portnummer/Präfixlänge ein).

Legen Sie das zu verwendende Protokoll fest.

Konfigurieren Sie die Einstellungen für die IPsec Authentifizierungsmethode.

Konfigurieren Sie die Einstellungen für die IPsec Authentifizierungsmethode.

Zur Verwendung der ESP-Authentifizierung.

Legen Sie fest, ob eine Kommunikation ohne ESP erlaubt

ist oder nicht.

Zur Verwendung der AH-Authentifizierung.

Legen Sie fest, ob eine Kommunikation ohne AH erlaubt

ist oder nicht.

Alle übertragenen Dokumente (die über Fax oder E-Mail-Übertragung

gesendet oder empfangen wurden) können zu beliebigen Zielen weitergeleitet

werden.

| Listenbezeichnung | Einstellungen |

|---|---|

|

Weiterleitungsziel einstellen (Daten weiterleiten) |

|

|

Gesendete Daten weiterleiten |

Wählen Sie ein Ziel für die Weiterleitung der Sendedaten.

|

|

E-mail/Netzwerkordner/FTP/Desktop |

Wählen Sie einen Weiterleitungstyp für die gesendeten oder empfangenen Bilddaten. Nach erfolgter Einstellung, wählen Sie die Zieladresse im Adressbuch aus. E-Mail-Adressen können Sie direkt eingeben.

|

|

Einstellung löschen |

Gibt die Zieleinstellungen frei. |

|

Dateiformat |

Wählen Sie das Dateiformat für das Eingangs-Routing. |

|

Weiterleitungsziel einstellen (Empfangene Daten) |

|

|

Empfangene Daten weiterleiten |

Wählen Sie ein Ziel für die Weiterleitung der Empfangsdaten.

|

|

E-mail/Netzwerkordner/FTP/Desktop |

Wählen Sie einen Weiterleitungstyp für die gesendeten oder empfangenen Bilddaten. Nach erfolgter Einstellung, wählen Sie die Zieladresse im Adressbuch aus. E-Mail-Adressen können Sie direkt eingeben.

|

|

Einstellung löschen |

Gibt die Zieleinstellungen frei. |

|

Dateiformat |

Wählen Sie das Dateiformat für das Eingangs-Routing.

|

Einstellung Druck des verborgenen Musters.

Die Funktion für verborgene Muster ist ein wirksamer Schutz

gegen nichtautorisierte Kopien, da der angegebene Text im Hintergrund

von ausgegebenen Seiten sichtbar ist.

| Option | Beschreibung |

|---|---|

|

Einstellung Druck des verborgenen Musters |

Mit diesen Einstellungen kann ein Musterdruck erstellt werden.

|

|

Belichtung |

Wählen Sie die Belichtung.

|

|

Schriftgröße |

Wählen Sie eine Schriftgröße.

|

|

Winkel |

Wählen Sie einen Zeichenwinkel.

|

|

Schriftartstil |

Wählen Sie die Zeicheneinstellung normal/kursiv.

|

|

Camouflage-Muster |

Stellen Sie ein Tarnmuster ein.

|

|

Druckverfahren |

Wählen Sie ein Zeichenanzeigemuster.

|

| Option | Beschreibung |

|---|---|

|

Voreing. Wort |

Hier können Sie eine voreingestellte Zeichenkette auswählen. Die folgenden Zeichenketten können ausgewählt werden.

|

|

Voreigestellter Text |

Wählen Sie eine gespeicherte vorgegebene Zeichenkette. Diese Einstellung wird bei aktivierter Option [Direkteingabe] ignoriert.

|

|

Informationsausdruck |

Ermöglicht den gleichzeitigen Ausdruck der folgenden Informationssätze.

|

|

Direkteingabe aus |

Legen Sie fest, ob Sie in den einzelnen Modi für den Farbblockdruck die Direkteingabe von Druckzeichen aktivieren möchten.

|

Stellen Sie den Zeichenkontrast ein.

Schwarz können in 9 Stufen beliebig eingestellt werden.

Speichert vom Benutzer erzeugte Druckzeichen. Es können

bis zu 30 Zeichen gespeichert werden.

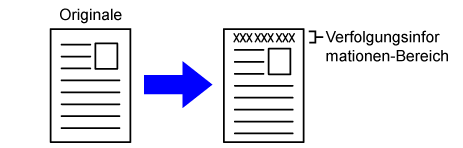

Druckt bei Kopier- oder Druckaufträgen die Verfolgungsinformationen

oben oder unten auf den ausgegebenen Seiten.

Mithilfe dieser Funktion wird das Drucken

der zuvor festgelegten nachverfolgbaren Informationen erzwungen,

um nicht autorisierte Kopien zu verhindern.

| Option | Beschreibung |

|---|---|

|

Einstellung Verfolgungsinformationen drucken |

Mit dieser Option können Sie die Verfolgungsinformationen drucken.

|

|

Druckinformationen |

Die folgenden Informationen können gedruckt werden.

|

|

Position |

Wählen Sie eine Druckposition für jede Seite

|

|

Schriftgröße |

Legen Sie die Größe der zu druckenden Zeichen fest.

|

|

Auswahl des zu druckenden Jobs |

Wählen Sie aus, dass bei einem Auftrag die Verfolgungsinformationen gedruckt werden.

|

Es werden Protokolle erstellt und für verschiedene Ereignisse

im Bezug auf Sicherheitsfunktionen und Einstellungen gespeichert.

Prüfprotokolle werden erstellt und in Englisch gespeichert.

Einstellwerte wie z. B. Dateinahmen, die von externen Quellen eingegeben

wurden, werden jedoch im selben Zustand gespeichert.

Prüfprotokolle, die im internen Speicher gespeichert wurden,

können durch einen Administrator zu einem PC als TSV-Dateien exportiert

werden.

Sie können entweder den internen Speicher oder einen externen

Server als Ziel für die Speicherung der Prüfprotokolle wählen.

"Audit-Protokoll" kann wie folgt ausgeführt werden.

Wählen Sie unter "Einstellungen (Administrator)" [Systemeinstellungen]

→ [Einstellungen für Sicherheit] → [Audit-Protokoll]

Wählen Sie "Sicherheitskontrolle", "Einstellungen speichern/senden" oder "Audit-Protokoll

speichern/löschen" aus.

"Einstellungen speichern/senden" kann wie folgt ausgeführt

werden.

Wählen Sie unter "Einstellungen (Administrator)" die Option

[Systemeinstellungen] → [Einstellungen für Sicherheit] → [Audit-Protokoll]→ [Einstellungen

speichern/senden]

Nehmen Sie dann die Speicher- und Übertragungseinstellungen

vor.

"Audit-Protokoll speichern/löschen" kann wie folgt ausgeführt werden.

Wählen Sie unter "Einstellungen (Administrator)" die Option

[Systemeinstellungen] → [Einstellungen für Sicherheit] → [Audit-Protokoll]→ [Audit-Protokoll

speichern/löschen]

Wählen Sie "Audit-Protokoll speichern" oder "Audit-Protokoll löschen".

Wenn das Audit-Protokoll auf einem externen Server gespeichert

wird, wird das Audit-Protokoll vorübergehend in einem auf dem internen

Speicher reservierten Zwischenspeicher gespeichert, bis die Übertragung

an den externen Server erfolgreich abgeschlossen ist.

| Bezeichnung des Ereignisses | Datum und Uhrzeit*1 | Bedienung I/F*2 | Login-Name | Ergebnis*3 | Zusatzinformationen |

|---|---|---|---|---|---|

|

Audit starten |

Ja |

n/v |

n/v |

Ja |

Gründe für den Start Normaler Start: Hauptstromzufuhr eingeschaltet, Bedienfeld SW gedrückt, Neustart, Timer, Fax, Netzwerk, Faxpapier aus dem Altpapierfach entfernen, sonstiges Sonstiges: Sicherheit löschen |

|

Audit beenden |

Ja |

n/v |

n/v |

Ja |

n/v |

|

Auftragsabschluss |

Ja |

Ja |

Auftragseigentümer (SYSTEM) |

Ja |

Name des abgeschlossenen Auftrags |

|

I&A erfolgreich |

Ja |

Ja |

Die als Ihr Login-Name eingegebene Zeichenfolge |

n/v |

IP-Adresse der Login-Quelle 127.0.0.1 für das Bedienfeld |

|

I&A Fehler |

Ja |

Ja |

Die als Login-Name eingegebene Zeichenfolge |

n/v |

IP-Adresse der Login-Quelle 127.0.0.1 für das Bedienfeld |

|

Benutzer hinzufügen |

Ja |

Ja |

Benutzer, der hinzugefügt hat |

Ja |

Hinzugefügter Login-Name |

|

Anmeldung abgeschlossen |

Ja |

Ja |

Die als Ihr Login-Name eingegebene Zeichenfolge |

n/v |

Aktiver Abschluss/ Zeitüberschreitung |

|

Passwort ändern |

Ja |

Ja |

Benutzer, der die Änderung getätigt hat |

Ja |

Login-Name des Benutzers, dessen Passwort geändert wurde |

|

Login-Name ändern |

Ja |

Ja |

Benutzer, der die Änderung getätigt hat |

Ja |

Login-Name nach Änderung |

|

Benutzer löschen |

Ja |

Ja |

Benutzer, der gelöscht hat |

Ja |

Gelöschter Login-Name (ALLE falls alle Benutzer gelöscht wurden) |

|

Auth.Gruppe hinzufügen |

Ja |

Ja |

Benutzer, der hinzugefügt hat |

Ja |

Hinzugefügter Name der Authentifizierungsgruppe |

|

Rolle ändern |

Ja |

Ja |

Benutzer, der die Änderung getätigt hat |

Ja |

|

|

Einstellung der Authentifizierungsgruppe ändern |

Ja |

Ja |

Benutzer, der die Änderung getätigt hat |

Ja |

Geänderte Einstellungen für Rechte Gruppenname |

|

Seitenbegrenzungsgruppe hinzufügen |

Ja |

Ja |

Benutzer mit zusätzlichen Funktionen |

Ja |

Name der zusätzlichen Seitenbegrenzungsgruppe |

|

Seitenbegrenzungsgruppe löschen |

Ja |

Ja |

Benutzer, deren Funktionen gelöscht wurden |

Ja |

Name der gelöschten Seitenbegrenzungsgruppe |

|

Einstellungen für die Seitenbegrenzungsgruppe ändern |

Ja |

Ja |

Benutzer, die die Einstellungen geändert haben |

Ja |

Name der geänderten Seitenbegrenzungsgruppe |

|

Einstellungen der Uhrzeit ändern |

Ja |

Ja |

Benutzer, der die Änderung getätigt hat |

Ja |

n/v |

|

Einstellungen ändern |

Ja |

Ja |

Benutzer, der die Änderung getätigt hat (“GemäßRichtlinie” wenn AD-Richtlinie zur Anwendung kommt) |

Ja |

|

|

Firmware wiederherstellen |

Ja |

n/v |

n/v |

Ja |

|

|

Ausführung ablehnen |

Ja |

n/v |

n/v |

Ja |

Unterschiedliche Bezeichnung für Firmware oder eingebettete OSA-App |

|

TLS, IPsec Kommunikationsfehler (Komm.fehler) * Kommunikationspartner ist nicht identisch mit dem Audit-Server |

Ja |

n/v |

Benutzer, die kommunizieren |

n/v |

|

|

AdrBuch ändern |

Ja |

Ja |

Benutzer, der aktualisiert hat |

Ja |

|

|

Firmware aktualisieren |

Ja |

Ja |

Benutzer, der aktualisiert hat |

Ja |

|

|

Einbruch/Angriff erkannt |

Ja |

n/v |

n/v |

Ja |

|

|

Abgelehnte Adr freigeben |

Ja |

Ja |

Benutzer, die freigegeben wurden |

Ja |

Freigegebene IP-Adresse |

|

EAM-App aufrufen |

Ja |

n/v |

n/v |

Ja |

Starten des externen Sharp OSA Kontomoduls Zusatzinformationen: IP-Adresse und Anwendungsname des externen Sharp OSA Kontoservers |

|

CSRF Test |

Ja |

Net |

n/v |

n/v |

Angriff auf IP-Adresse |

|

Aktivieren von eingebetteten OSA-Anwendungen |

Ja |

Ja (n/v für Firmware-Aktualisierungen) |

Benutzer, die die Funktion aktiviert haben (Standardadministrator für Installation und Aktualisierung über Application Portal, System für Firmware-Aktualisierung) für Installation und Aktualisierung über Application Portal, "System" für Firmware-Aktualisierung) |

Ja |

|

|

Externes Ziel senden |

Ja |

Ja |

Benutzer, die gesendet haben |

Ja |

Ziel-E-Mail-Adresse/IP-Adresse/ SMB-Ordnerpfad |

|

Web Push Print |

Ja |

Ja |

Benutzer dieser Funktion |

Ja |

IP-Adresse, über die Datei heruntergeladen wurde |

|

Dienst-Einstellungen ändern |

Ja |

Ja |

Benutzer, die die Einstellungen geändert haben |

Ja |

Geänderte Einstellungen und deren Werte |

|

In den Dienstmodus umschalten |

Ja |

Ja |

Dienst |

Ja |

n/v |

|

Ausführen im Dienst-Modus |

Ja |

Ja |

Dienst |

Ja |

Geänderte Einstellwerte |

|

Benutzerauthentifizierung für externes Sharp OSA Konto |

Ja |

Ja |

Die als Ihr Login-Name eingegebene Zeichenfolge |

Ja |

n/v |

|

Geplante Virenprüfung |

Ja |

n/v |

n/v |

Erfolgreich/Fehlgeschlagen |

Wenn fehlgeschlagen, Grund

|

|

Virenprüfung nach Bedarf |

Ja |

Ope/Web |

Benutzer, die die Überprüfung angeordnet haben |

Erfolgreich/Fehlgeschlagen |

Wenn fehlgeschlagen, Grund

|

|

Viruserkennung |

Ja |

n/v |

n/v |

Immer "Erfolgreich" |

Einer der Folgenden

Daten-Identifizierungsname (Dateiname usw., sofern abrufbar. n/v wenn nicht möglich) Identifizierungsname des Virus |

|

Muster automatisch aktualisieren |

Ja |

n/v |

n/v |

Erfolgreich/Fehlgeschlagen |

Wenn fehlgeschlagen, Grund

|

|

Muster nach Bedarf aktualisieren |

Ja |

Ope/Web |

Benutzer, die die Implementierung der Aktualisierung angefordert haben |

Erfolgreich/Fehlgeschlagen |

Wenn fehlgeschlagen, Grund

|

|

Einstellungen ändern |

Ja |

Ja |

Benutzer, die die Einstellwerte geändert haben |

Erfolgreich/Fehlgeschlagen |

Einstellungselemente und Werte für Website (Virenscan-Einstellung) |

* 1 Datum und Uhrzeit, zu der das Ereignis stattgefunden hat, werden im erweiterten Format von ISO 8601 angezeigt.

* 2 Als Bedienschnittstelle wird Ope/Web/sNet angezeigt. Wenn in der Tabelle jedoch "N / V" auftaucht, wird dies in Form von "N / V" geschrieben.

* 3 Als Ergebnis des Ereignisses wird entweder Erfolgreich oder Fehlgeschlagen angezeigt.

Importieren Sie das Zertifikat/den privaten Schlüssel.

Exportieren Sie das Zertifikat/den privaten Schlüssel.

Zeigt den Zertifikatstatus an.

Geben Sie den gewünschten Namen ein.

Geben Sie den Namen der Organisation ein.

Geben Sie den Namen der Einheit innerhalb der Organisation

ein.

Geben Sie die Stadt oder den Standort ein.

Geben Sie das Bundesland oder die Provinz ein.

Geben Sie den Ländercode ein.

Geben Sie die E-Mail-Adresse des Absenders ein.

Geben Sie das Startdatum und die Uhrzeit für das Zertifikat

ein.

Geben Sie das Ablaufdatum des Zertifikats ein.

Geben Sie die Zertifikatinformationen ein.

Installieren Sie das Zertifikat.

Zeigt den Zertifikatstatus an.

Geben Sie den gewünschten Namen ein.

Geben Sie den Namen der Organisation ein.

Geben Sie den Namen der Einheit innerhalb der Organisation

ein.

Geben Sie die Stadt oder den Standort ein.

Geben Sie das Bundesland oder die Provinz ein.

Geben Sie den alternativen Namen des Betreffs (SAN)

ein.

Geben Sie den Ländercode ein.

Geben Sie die E-Mail-Adresse des Absenders ein.

Geben Sie das Startdatum und die Uhrzeit für das Zertifikat

ein.

Geben Sie das Ablaufdatum des Zertifikats ein.

Geben Sie die Zertifikatinformationen ein.

Importieren Sie das Zertifikat.

Zeigt den Zertifikatstatus an.

Version 04a / bp70m90_usr_04a_de