Ce réglage est utilisé lorsque vous souhaitez définir

un mot de passe plus strict ou lorsque les utilisateurs qui ne se

sont pas connectés pendant une certaine période doivent être supprimés.

Activez cette option lorsque vous souhaitez rendre vos

réglages de mot de passe existants plus stricts.

Modifie le réglage du mot de passe administrateur.

Spécifie le nombre de caractères du mot de passe à saisir.

Lorsque vous définissez un mot de passe, assurez-vous

qu'il contient au moins un chiffre, des lettres majuscules et minuscules

et des symboles.

Les caractères qui peuvent être saisis sont les suivants.

Vérifiez si le mot de passe que vous avez défini avant

le changement est le même que le mot de passe après le changement,

et s'il est le même, vous ne pourrez pas l'enregistrer. (Toutefois,

si "Longueur minimale de mot de passe" est égal à 0, ce réglage ne peut pas être utilisé).

Modifie le réglage du mot de passe utilisateur.

Spécifie le nombre de caractères du mot de passe à saisir.

Lorsque vous définissez un mot de passe, assurez-vous

qu'il contient au moins un chiffre, des lettres majuscules et minuscules

et des symboles.

Les caractères qui peuvent être saisis sont les suivants.

Vérifiez si le mot de passe que vous avez défini avant

le changement est le même que le mot de passe après le changement,

et s'il est le même, vous ne pourrez pas l'enregistrer. (Toutefois,

si "Longueur minimale de mot de passe" est égal à 0, ce réglage ne peut pas être utilisé).

Supprime de la liste des utilisateurs de la machine

les utilisateurs qui ne se sont pas connectés à la machine pendant

la période spécifiée.

Empêche le réenregistrement des comptes utilisateurs

(noms de connexion) une fois qu'ils ont été supprimés. Ce réglage

peut être utilisé pour empêcher le réenregistrement pendant une

certaine période ou pour aucune période.

Après avoir activé le réglage, définissez la période de temps

pour empêcher le réenregistrement. Si vous sélectionnez "Indéfini",

vous pouvez empêcher le réenregistrement sans définir de période.

Si l'option [Sensibilité à la casse de l'identifiant activée.] est activée dans les

réglages d'authentification,

elle sera considérée comme sensible à la casse. Si elle est désactivée,

elle sera considérée comme non sensible à la casse.

Exemple : Nom de connexion supprimé : ABC, nom de connexion

à enregistrer : Abc

Si l'option [Sensibilité à la casse de l'identifiant activée.] est activée dans les

réglages d'authentification,

le nom de connexion Abc peut être enregistré car bc est en minuscules.

Si elle est désactivée, Abc ne peut pas être enregistré.

Utilisez ce réglage pour afficher l'écran de connexion

nécessaire pour accéder au serveur Web.

Il est possible de modifier le mot de passe de l'administrateur.

Si vous modifiez le mot de passe, assurez-vous de ne pas oublier

le nouveau mot de passe.

Vous pouvez sélectionner des réglages afin d'annuler

les travaux d'impression qui ne sont pas des travaux maintenus ou

de forcer le maintien de tous les travaux d'impression.

Lorsque [Restreindre les travaux d'impression] est activé,

vous pouvez sélectionner les réglages ci-dessous.

| Élément | Description |

|---|---|

|

Fonction à utiliser |

Spécifiez l'archivage de documents ou la sortie d'impression comme fonction de restriction des travaux d'impression. Lorsque l'archivage de documents est spécifié et que [Forcer la rétention] est sélectionné comme opération de restriction, le travail est enregistré dans l'archivage de documents même si l'archivage de documents n'est pas spécifié dans le pilote d'impression. De plus, si la sortie d'impression est spécifiée, le document est enregistré dans la sortie d'impression même si la sortie d'impression n'est pas spécifiée dans le pilote d'impression. |

|

Opération de restriction |

Spécifiez [Forcer la rétention] ou [Désactiver les travaux sauf Impression en attente] lorsque la fonction à utiliser est l'archivage de documents. Lorsque [Désactiver les travaux sauf Impression en attente] est spécifié, les travaux d'impression pour lesquels l'archivage de documents n'est pas spécifié dans le pilote d'impression sont annulés. |

Si le travail est interrompu en raison d'un bourrage

papier, etc., il est automatiquement supprimé après l'écoulement

du délai défini dans "Durée avant suppression automatique".

Réglez une heure après l'arrêt d'un travail pour supprimer

automatiquement le travail.

Vous pouvez rejeter les demandes des sites externes.

Lorsque la machine démarre, elle vérifie le microprogramme

et, en cas de dommage, elle revient automatiquement à l'état avant

le dommage.

L'administrateur par défaut s'affiche lors de la connexion.

Définissez s'il faut ou appliquer la politique de sécurité sur cette

machine.

Définissez s'il faut exécuter un contrôle d'accès forcé.

Une fois défini, l'accès à tous les fichiers à l'intérieur de la machine

est contrôlé de force.

Définissez s'il faut afficher/masquer l'écran de fin

de l'écran de gestion des travaux.

Définit le contenu à afficher dans l' gestion des travaux.

Pour l'impression, vous pouvez choisir d'afficher ou de masquer le

nom du fichier. Pour l'envoi d'images, la destination peut être

affichée ou masquée.

Pour les différents ports principaux utilisés dans le

système, définissez l'interdiction/l'autorisation et le numéro de

port, puis appuyez sur la touche [Enregistrer].

Les ports qui peuvent être définis sont les suivants.

| Port serveur | Format papier par défaut | Port client | Format papier par défaut | ||

|---|---|---|---|---|---|

| Contrôle des ports | Activer / Désactiver |

Contrôle des ports | Activer / Désactiver |

||

|

HTTP* |

80 |

Activé |

HTTP* |

Activé |

|

|

HTTPS |

443 |

Activé |

HTTPS |

Activé |

|

|

Impression FTP * |

21 |

Activé |

FTP* |

Activé |

|

|

Impression RAW * |

9100 |

Activé |

FTPS |

Activé |

|

|

LPD* |

515 |

Activé |

SMTP* |

Activé |

|

|

IPP* |

631 |

Activé |

SMTP-SSL/TLS |

Activé |

|

|

IPP-SSL/TLS |

443 |

Désactivé |

POP3* |

Activé |

|

|

Réception de sortie |

50001 |

Activé |

POP3-SSL/TLS |

Activé |

|

|

Numérisation PC * |

52000 |

Activé |

SNMP-TRAP* |

162 |

Activé |

|

Tableau de bord à |

5900 |

Activé |

Notifier fin de travail* |

Activé |

|

|

SNMPD |

161 |

Activé |

LDAP* |

Activé |

|

|

SMB |

Désactiver |

LDAP-SSL/TLS |

Activé |

||

|

SMTP* |

Activé |

SMB |

Activé |

||

|

WSD* |

Activé |

SNTP* |

Activé |

||

|

Impression |

53000 |

Activé |

mDNS* |

Activé |

|

|

Sharp OSA |

Envoi de sortie en tandem* |

Activé |

|||

|

|

10080 |

Activé |

Sauvegarde des données (Envoi) * |

Activé |

|

|

|

1443 |

Activé |

Impression* |

Activé |

|

|

IPP INFRA |

Activé |

||||

|

syslog* |

514 |

Activé |

|||

|

syslog-SSL/TLS |

6514 |

Activé |

|||

* Si ces réglages sont définis sur [Activer], une communication non sécurisée est possible et il existe un risque d'interception de données pouvant inclure des informations personnelles/de confidentialité.

Vous pouvez définir le filtre par adresse IP ou MAC

afin d'empêcher un accès non autorisé à la machine via un réseau.

Définissez le filtre d'adresse IP ou MAC et appuyez sur la

touche [Enregistrer].

Cette option définit une adresse IP.

Vous pouvez choisir d'autoriser ou d'interdire l'accès à la

machine depuis l'adresse IP définie.

Cette option définit une adresse MAC.

Elle permet d'accéder à la machine depuis l'adresse MAC définie.

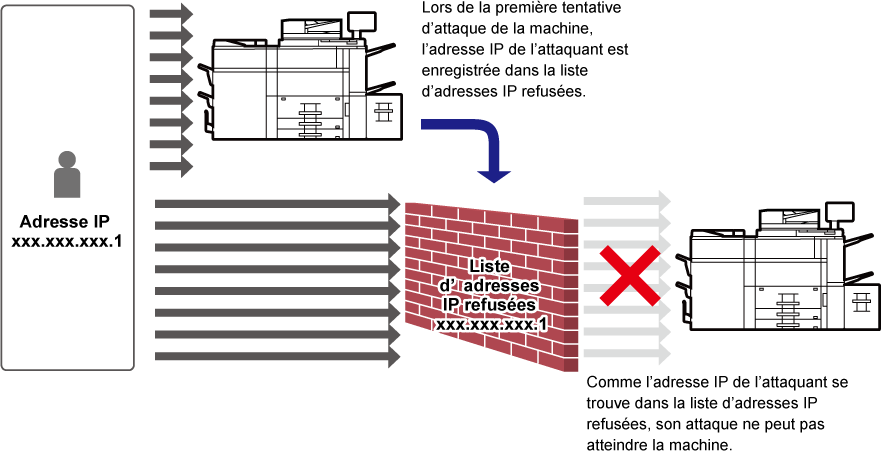

Cette section explique comment protéger la machine en

bloquant partiellement les communications lors d’une tentative d’attaque

de la machine au travers d’un réseau.

Si l'appareil multifonction reçoit plus que le nombre défini

de communications en provenance de la même adresse IP au cours de

la période définie, la communication à partir de cette adresse IP

est empêchée.

Les adresses IP dont la communication est empêchée sont enregistrées

dans le journal d'audit et inscrites dans une liste de refus de

réception.

De plus, ces adresses IP sont notifiées par courrier électronique

aux adresses des listes d’adresses d’alerte par courrier électronique

1/2 et de la liste de messages d’alerte par courrier électronique

du distributeur.

La suppression de l'adresse IP de la liste de refus de réception

est également enregistrée dans le journal d'audit.

Le nombre maximum d'adresses IP pouvant être enregistrées

dans la liste de refus de réception est de 100. Lorsque ce nombre

atteint 100, les demandes de connexion externe des appareils multifonctions

ne sont pas acceptées.

| Élément | Description |

|---|---|

|

Adresse IP |

Affiche l'adresse IP rejetée. Le réglage par défaut est « désactivé ». |

|

Heure de début des refus de paquet entrant |

Affiche la date et l'heure auxquelles le refus de la réception a commencé. |

|

Total |

Affiche le nombre enregistré dans la liste de refus de la réception.

|

Ce réglage est disponible lorsque le kit de détection

des virus est installé. Spécifie les réglages pour la détection

des virus.

Indique s'il faut utiliser la fonction d'analyse antivirus.

Lorsque les données d'entrée/sortie de la machine sont

générées, les données correspondantes sont analysées pour détecter

les virus.

Recherche les éventuels virus à une date et une heure

spécifiées.

Effectuez ce réglage lorsque vous souhaitez lancer l'analyse

antivirus immédiatement.

Spécifie la planification de l'analyse antivirus.

Lorsque ce réglage est activé, une analyse antivirus

quotidienne est effectuée.

(Heure dép)

Définit l'heure de début de l'analyse.

Lorsque ce réglage est activé, une analyse antivirus

est effectuée chaque semaine au jour et à l'heure spécifiés.

(Jour de semaine)

Définit le jour de la semaine pour lancer l'analyse.

Lorsque ce réglage est activé, l'analyse antivirus est

effectuée au jour et à l'heure spécifiés.

(Date)

Définit la date à laquelle l'analyse commencera.

Pour les mois dont les jours n'existent pas (par exemple,

février et avril lorsque le 31 est défini), l'analyse est lancée

à la fin du mois.

Sélectionnez les données à analyser pour détecter les

virus.

Effectuez ce réglage lorsque vous souhaitez mettre à

jour immédiatement les fichiers de définition de l'analyse antivirus.

Le protocole SSL/TLS peut être utilisé pour la transmission

de données via un réseau.

Le protocole SSL est un protocole qui active le cryptage des

informations transmises sur un réseau. Le cryptage des données permet

de transmettre et de recevoir en toute sécurité des informations

sensibles.

Vous pouvez définir l'encryptage des données en utilisant

les protocoles suivants.

Le niveau du cryptage peut être réglé sur un niveau

parmi trois.

Affiche l'état du certificat requis pour la communication

SSL/TLS. Cliquez sur la touche [Sélectionner] pour installer le certificat.

Si le certificat de périphérique est installé, cliquez

sur la touche [Montrer] pour afficher les données du certificat.

Cliquez sur la touche [Sélectionner] pour afficher les

certificats de périphérique qui ont déjà été enregistrés. Sélectionnez-en

un.

Définit s'il faut utiliser S/MIME pour la numérisation

vers courrier électronique.

Indique l'état du certificat nécessaire à l'envoi avec

S/MIME. Si vous souhaitez installer le certificat, cliquez sur la

touche [Sélectionner].

Activez "Signer le courrier électronique " pour utiliser une signature.

Définissez l'algorithme de la signature.

Définit l'utilisation du cryptage.

Sélectionnez la méthode à utiliser pour le cryptage.

Interdisez la transmission vers des adresses ne pouvant

pas être cryptées.

Si le certificat de périphérique est installé, cliquez

sur la touche [Montrer] pour afficher les données du certificat.

Cliquez sur la touche [Sélectionner] pour afficher les

certificats de périphérique qui ont déjà été enregistrés. Sélectionnez-en

un.

Vous pouvez utiliser IPsec pour la transmission/réception

des données sur un réseau.

Lorsqu'IPsec est utilisé, les données peuvent être envoyées

et reçues en toute sécurité sans configurer les réglages pour le

cryptage du paquet IP sur un navigateur Web ou toute autre application

de plus haut niveau.

Si vous activez ces réglages, prenez les notes suivantes.

Définit s'il faut utiliser IPsec pour la transmission.

Saisissez la Clé pré-partagée à utilisé pour IKEv1.

Définissez la durée de vie SA.

Définissez la taille de la durée de vie SA.

Définissez la durée de vie IKE.

Les règles IPsec enregistrées s'affichent.

Pour ajouter une nouvelle règle, cliquez sur la touche [Ajouter].

Pour supprimer une règle, sélectionnez la règle que vous souhaitez

supprimer, puis cliquez sur la touche [Supprimer].

Saisissez un nom pour la règle IPsec.

Définissez le niveau de priorité.

Si une règle déjà enregistrée est similaire à celle

que vous souhaitez créer, vous pouvez créer la nouvelle règle sur

la base de la règle enregistrée.

Définissez le type d'adresse IP à utiliser sur la machine

et le numéro de port (pour IPv6, définissez le numéro de port/la longueur

du préfixe).

Définissez le type d'adresse IP de destination à utiliser

et le numéro de port (pour IPv6, définissez le numéro de port/la longueur

du préfixe).

Définissez le protocole à utiliser.

Configurez les réglages de la méthode d'authentification

utilisée pour IPsec.

Configurez les réglages de la méthode d'authentification

utilisée pour IPsec.

Sélectionnez pour utiliser l'authentification ESP.

Spécifiez si une communication n'utilisant pas ESP est

autorisée ou non.

Sélectionnez pour utiliser l'authentification AH.

Spécifiez si une communication n'utilisant pas AH est

autorisée ou non.

Vous pouvez transférer toutes les données d'image transmises

(envoyées ou reçues par transfert de courrier électronique) vers

n'importe quelle destination.

| Nom de la liste | Réglages |

|---|---|

|

Réglages de transfert des destinations (Envoyer les données) |

|

|

Transfert des données envoyées |

Définissez une destination pour transférer les données envoyées.

|

|

Cour. électr./Dossier réseau/FTP |

Sélectionnez un type de transfert pour les données d'image envoyées ou reçues. Après avoir déterminé la destination, sélectionnez-la dans le carnet d'adresses. Vous pouvez directement saisir un courriel.

|

|

Annuler le réglage |

Déverrouille les réglages de la destination. |

|

Format fichier |

Sélectionnez le format de fichier pour le routage à l'arrivée. |

Sélectionner le réglage d'impression moirée cachée.

La fonction impression moirée cachée est efficace pour empêcher

des copies non autorisées, car le texte spécifié ressort en fond

sur les feuilles imprimées.

| Élément | Description |

|---|---|

|

Réglage du motif d'impression caché |

Vous pouvez imprimer une impression moirée avec ces réglages.

|

|

Couleur d'impression |

Sélectionnez une couleur d'impression.

|

|

Exposition |

Sélectionnez l'exposition.

|

|

Taille de police |

Sélectionnez la taille de la police.

|

|

Angle |

Sélectionnez l'angle du caractère.

|

|

Style de police |

Sélectionnez les réglages du caractère standard ou italique.

|

|

Camouflage du motif |

Définissez un modèle de camouflage.

|

|

Méthode d'impression |

Sélectionnez un modèle d'affichage du caractère.

|

| Élément | Description |

|---|---|

|

Mot prédéfini |

Vous permet de sélectionner une chaîne de caractères prédéfinie. Vous pouvez sélectionner les chaînes de caractères suivantes.

|

|

Texte prédéfini |

Sélectionnez une chaîne de caractères prédéfinie enregistrée. Ce réglage sera ignoré si vous avez désactivé [Saisie directe].

|

|

Impression des informations |

Active l'impression simultanée des jeux d'informations suivants.

|

|

Désactiver l'entrée directe |

Définissez si vous souhaitez activer la saisie directe de caractères d'impression pour l'impression de blocs de teinte dans chaque mode.

|

Définissez le contraste du caractère.

Vous pouvez régler le noir, le magenta, et le cyan dans n'importe

lequel des neuf niveaux.

Enregistre les caractères d'impression créés par l'utilisateur.

Vous pouvez enregistrer jusqu'à 30 caractères.

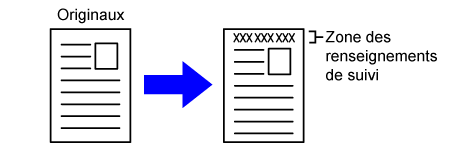

Imprime les informations de suivi dans le haut ou dans

le bas des pages imprimées pendant l'exécution du travail de copie

ou d'impression.

Cette fonction force l'impression de renseignements

de suivi prédéfinis afin d'empêcher les copies non autorisées.

| Élément | Description |

|---|---|

|

Réglages d'impression des informations de suivi |

Configurez cette option pour imprimer les informations de suivi.

|

|

Infos d'impression |

Vous pouvez imprimer les informations suivantes.

|

|

Couleur d'impression |

Définissez la couleur d'impression.

|

|

Position d'impression |

Définissez une position d'impression sur chaque page.

|

|

Taille de police |

Définissez la taille des caractères à imprimer.

|

|

Sélectionnez le travail à imprimer |

Définissez un travail pour imprimer les informations de suivi.

|

Des journaux sont créés et enregistrés pour divers événements

liés aux fonctions et réglages de sécurité.

Les journaux d'audit sont créés et enregistrés en anglais.

Toutefois, des valeurs de réglage comme les noms de fichier entrés

à partir de sources externes, sont enregistrés telles quelles.

Les journaux d'audit enregistrés dans le stockage interne

peuvent être exportés par un administrateur sur un ordinateur sous

des fichiers TSV.

Vous pouvez sélectionner le stockage interne ou un serveur

externe comme destination d'enregistrement des journaux d'audit.

"Journal d'audit " peut être réalisé de la manière suivante.

Dans "Réglages (administrateur)", sélectionnez [Réglages système]

→ [Réglages de sécurité] → [Journal d'audit]

Sélectionnez "Contrôle de sécurité ", "Réglages de stockage/envoi " ou "Sauvegarder/Supprimer

le journal d'audit ".

"Réglages de stockage/envoi " peut être réalisé de la

manière suivante.

Dans "Réglages (administrateur)", sélectionnez [Réglages système]

→ [Réglages de sécurité] → [Journal d'audit]→ [Réglages de stockage/envoi]

Définissez ensuite les réglages de stockage et de transmission.

"Sauvegarder/Supprimer le journal d'audit " peut être réalisé de la manière suivante.

Dans "Réglages (administrateur)", sélectionnez [Réglages système]

→ [Réglages de sécurité] → [Journal d'audit]→ [Sauvegarder/Supprimer le journal d'audit]

Sélectionnez "Sauvegarder le journal d'audit " ou "Supprimer le journal d'audit ".

Si le journal d'audit est enregistré sur un serveur

externe, il est temporairement enregistré dans la zone tampon réservée

dans le stockage interne jusqu'à ce que la transmission au serveur

externe soit réussie.

| Nom de l'événement | Date et heure *1 |

I/F opération *2 |

Nom de connexion |

Résultat *3 |

Informations s upplémentaires |

|---|---|---|---|---|---|

|

Début de l'audit |

Oui |

S/O |

S/O |

Oui |

Raisons du démarrage Démarrage normal : mise sous tension, pression sur le bouton SW du panneau, redémarrage, minuterie, réseau, autre Autre : effacement de sécurité |

|

Fin de l'audit |

Oui |

S/O |

S/O |

Oui |

S/O |

|

Exécution du travail |

Oui |

Oui |

Propriétaire du travail (SYSTÈME) |

Oui |

Nom du travail terminé |

|

Réussite I&A |

Oui |

Oui |

Chaîne saisie comme votre nom de connexion |

S/O |

Adresse IP de la source de connexion 127.0.0.1 pour le panneau de commande |

|

Échec I&A |

Oui |

Oui |

Chaîne saisie comme le nom de connexion |

S/O |

Adresse IP de la source de connexion 127.0.0.1 pour le panneau de commande |

|

Ajouter un utilisateur |

Oui |

Oui |

Utilisateur qui a ajouté |

Oui |

Nom de connexion ajouté |

|

Connexion terminée |

Oui |

Oui |

Chaîne saisie comme votre nom de connexion |

S/O |

Cessation active/ Dépassement de délai |

|

Changer le mot de passe |

Oui |

Oui |

L'utilisateur ayant effectué le changement |

Oui |

Nom de connexion de l'utilisateur dont le mot de passe a été modifié |

|

Modifier le nom de |

Oui |

Oui |

L'utilisateur ayant effectué le changement |

Oui |

Nom de connexion après la modification |

|

Supprimer un |

Oui |

Oui |

Utilisateur qui a supprimé |

Oui |

Nom de connexion supprimé (TOUS si tous les utilisateurs sont supprimés) |

|

Ajouter le groupe |

Oui |

Oui |

Utilisateur qui a ajouté |

Oui |

Nom du groupe d'autorité ajouté |

|

Changer de rôle |

Oui |

Oui |

L'utilisateur ayant effectué le changement |

Oui |

|

|

Modifier le réglage |

Oui |

Oui |

L'utilisateur ayant effectué le changement |

Oui |

Paramètres modifiés du privilège Nom du groupe |

|

Ajouter groupe de |

Oui |

Oui |

Utilisateurs avec des fonctions supplémentaires |

Oui |

Nom du groupe supplémentaire de limitation de pages |

|

Supprimer groupe de |

Oui |

Oui |

Utilisateurs dont les fonctions sont supprimées |

Oui |

Nom du groupe de limitation de pages supprimé |

|

Changer les réglages |

Oui |

Oui |

Utilisateurs qui ont modifié les réglages |

Oui |

Nom du groupe de limitation de pages modifié |

|

Modifier le réglage |

Oui |

Oui |

L'utilisateur ayant effectué le changement |

Oui |

S/O |

|

Modifier le réglage |

Oui |

Oui |

Utilisateur ayant effectué la modification ("ByPolicy" lors de l'application d'une politique AD) |

Oui |

|

|

Reprise ferme |

Oui |

S/O |

S/O |

Oui |

|

|

Rejet de l'exécution |

Oui |

S/O |

S/O |

Oui |

Nom distinctif du microprogramme ou de l'application OSA intégrée |

|

Échec de la communication |

Oui |

S/O |

Utilisateurs qui communiquent |

S/O |

|

|

Modifier AddrBook |

Oui |

Oui |

Utilisateur ayant effectué la mise à jour |

Oui |

|

|

Mise à jour ferme |

Oui |

Oui |

Utilisateur ayant effectué la mise à jour |

Oui |

|

|

Détection d'intrusion/ |

Oui |

S/O |

S/O |

Oui |

|

|

Adresse refusée |

Oui |

Oui |

Utilisateurs qui ont été libérés |

Oui |

Adresse IP libérée |

|

Appeler l'application EAM |

Oui |

S/O |

S/O |

Oui |

Démarrage de l'application de comptes externes Sharp OSA Informations supplémentaires : Adresse IP et nom de l'application du serveur de comptes externes Sharp OSA |

|

Essai CSRF |

Oui |

Réseau |

S/O |

S/O |

Attaque de l'adresse IP |

|

Activer les applications |

Oui |

Oui (S/O pour les mises à jour du microprogramme) |

Utilisateurs qui ont activé la fonction (administrateur par défaut pour l'installation et la mise à jour via le portail d'application, système pour la mise à jour du microprogramme) pour l'installation et la mise à jour depuis le portail d'application, "système" pour la mise à jour du microprogramme) |

Oui |

|

|

Envoyer un destinataire |

Oui |

Oui |

Utilisateurs expéditeurs |

Oui |

Adresse électronique de destination/adresse IP/chemin de dossier SMB |

|

Web Push Print |

Oui |

Oui |

Utilisateurs de la fonction |

Oui |

Adresse IP à partir de laquelle le fichier a été téléchargé |

|

Modifier les réglages |

Oui |

Oui |

Utilisateurs qui ont modifié les réglages |

Oui |

Réglages modifiés et leurs valeurs |

|

Passage en mode |

Oui |

Oui |

Service |

Oui |

S/O |

|

Fonctionnement en |

Oui |

Oui |

Service |

Oui |

Valeurs de réglage modifiées |

|

Authentification de |

Oui |

Oui |

Chaîne saisie comme votre nom de connexion |

Oui |

S/O |

|

Analyse antivirus |

Oui |

S/O |

S/O |

Réussite/Échec |

En cas d'échec, la raison

|

|

Analyse antivirus à |

Oui |

Ope/Web |

Utilisateurs ayant demandé l'exécution de l'analyse |

Réussite/Échec |

En cas d'échec, la raison

|

|

Détection des virus |

Oui |

S/O |

S/O |

Toujours "Réussite" |

L'un des éléments suivants

Nom d'identification des données (nom du fichier, etc., si possible. S/O si impossible) Nom d'identification du virus |

|

Mise à jour automatique |

Oui |

S/O |

S/O |

Réussite/Échec |

En cas d'échec, la raison

|

|

Mise à jour du modèle |

Oui |

Ope/Web |

Utilisateurs qui ont demandé l'application de la mise à jour |

Réussite/Échec |

En cas d'échec, la raison

|

|

Modifier le réglage |

Oui |

Oui |

Utilisateurs qui ont modifié les valeurs de réglage |

Réussite/Échec |

Éléments et valeurs de réglage de la page Web (Paramètre de l'analyse antivirus) |

* 1 La date et l'heure auxquelles l'événement s'est produit sont affichées dans la version longue de la norme ISO 8601.

* 2 Ope/Web/sNet est affiché comme interface d'opération. Cependant, s'il s'agit de "S/O" dans le tableau, il sera écrit "S/O".

* 3 Réussite/Échec est affiché comme résultat de l'événement.

Importez le certificat/clé privée.

Exportez le certificat/clé privée.

Affiche l'état du certificat.

Saisissez le nom à utiliser.

Saisissez le nom de l'organisation.

Saisissez le nom de l'unité dans l'organisation.

Saisissez la ville ou la localité.

Saisissez l'État ou la province.

Saisissez le code du pays.

Saisissez l'adresse électronique de l'expéditeur.

Entrez la date et l'heure de début pour le certificat.

Entrez la date d'expiration du certificat.

Entrez les données du certificat.

Installez le certificat.

Affiche l'état du certificat.

Saisissez le nom à utiliser.

Saisissez le nom de l'organisation.

Saisissez le nom de l'unité dans l'organisation.

Saisissez la ville ou la localité.

Saisissez l'État ou la province.

Saisissez le Autre nom d'objet (SAN).

Saisissez le code du pays.

Saisissez l'adresse électronique de l'expéditeur.

Entrez la date et l'heure de début pour le certificat.

Entrez la date d'expiration du certificat.

Entrez les données du certificat.

Importez le certificat.

Affiche l'état du certificat.

Version 04a / bp90c80_usr_04a_fr