To ustawienie jest wykorzystywane do konfigurowania

bardziej rygorystycznych haseł lub jeśli zachodzi konieczność usunięcia

użytkowników, którzy nie logowali się do urządzenia przez dłuższy

czas.

Umożliwia ustawienie bardziej restrykcyjnych reguł dla

haseł.

Zmienia ustawienia hasła administratora.

Określa liczbę znaków wymaganych w haśle.

Nowo ustawione hasło będzie musiało zawierać co najmniej

jedną cyfrę, co najmniej jedną dużą i małą literę alfabetu oraz

co najmniej jeden symbol.

Poniżej wymieniono dopuszczalne znaki.

Sprawdź, czy hasło sprzed zmiany jest takie samo jak

hasło po zmianie; jeśli tak, zarejestrowanie hasła nie będzie możliwe.

(Jeśli jednak parametr "Minimalna długość hasła" zostanie ustawiony na 0, z tego

ustawienia nie można skorzystać).

Zmienia ustawienia hasła użytkownika.

Określa liczbę znaków wymaganych w haśle.

Nowo ustawione hasło będzie musiało zawierać co najmniej

jedną cyfrę, co najmniej jedną dużą i małą literę alfabetu oraz

co najmniej jeden symbol.

Poniżej wymieniono dopuszczalne znaki.

Sprawdź, czy hasło sprzed zmiany jest takie samo jak

hasło po zmianie; jeśli tak, zarejestrowanie hasła nie będzie możliwe.

(Jeśli jednak parametr "Minimalna długość hasła" zostanie ustawiony na 0, z tego

ustawienia nie można skorzystać).

Usuwa z listy użytkowników urządzenia tych użytkowników,

którzy nie logowali się do urządzenia przez określony czas.

Uniemożliwia zarejestrowanie konta (nazwy) użytkownika,

które już raz zostało usunięte. Z ustawienia tego można skorzystać,

aby zapobiec rejestrowaniu zduplikowanych kont przez określony czas

lub na stałe.

Po włączeniu tego ustawienia ustaw przedział czasowy, w którym

rejestracja będzie niemożliwa. Wybierając opcję "Nie zdefiniowano",

możesz na stałe uniemożliwić rejestrowanie zduplikowanych kont.

Jeśli w ustawieniach autoryzacji włączono opcję [Włączono rozróżnianie wielkich i

małych liter w loginie.],

system będzie rozróżniał wielkość liter. W przeciwnym razie wielkość

liter nie będzie miała znaczenia.

Przykład: Usunięta nazwa użytkownika: ABC, nowa nazwa użytkownika:

Abc

Jeśli w ustawieniach autoryzacji włączona jest opcja [Włączono rozróżnianie wielkich

i małych liter w loginie.], zarejestrowanie

nazwy użytkownika Abc jest możliwe, ponieważ bc jest pisane małymi

literami. Jeśli opcja ta jest wyłączona, nazwy Abc nie da się zarejestrować.

Użyj tego ustawienia, aby wyświetlać ekran logowania

i wymagać logowania się w celu uzyskania dostępu do serwera WWW.

Można zmienić hasło administratora.

Po zmianie hasła należy je dobrze zapamiętać.

Możesz wybrać ustawienia anulowania zadań druku, które

nie są zadaniami wstrzymania druku, albo wymusić wstrzymanie wszystkich

zadań druku.

Gdy opcja [Ogranicz zadania druku] jest włączona, możliwe

jest wybranie poniższych ustawień.

| Element | Opis |

|---|---|

|

Używana funkcja |

Określenie przechowywania dokumentów lub zwalniania wydruku jako funkcji ograniczenia zadań drukarki. Po określeniu przechowywania dokumentów i wybraniu ustawienia [Wymuś przechowanie] jako operacji ograniczenia zadanie zostanie zapisane w plikach dokumentów, nawet jeśli pliki dokumentów nie zostały określone w sterowniku drukarki. Ponadto, jeśli określono zwalnianie wydruku, dokument zostanie zapisany w zwolnieniu wydruku, nawet jeśli zwalnianie wydruku nie zostało określone w sterowniku drukarki. |

|

Operacja ograniczenia |

Określenie ustawienia [Wymuś przechowanie] lub [Zablokuj zadania z wyj. wstrzym. druku], gdy używaną funkcją jest przechowywanie dokumentów. Po określeniu ustawienia [Zablokuj zadania z wyj. wstrzym. druku] zadania drukarki, dla których nie określono przechowywania dokumentów w sterowniku drukarki, zostaną anulowane. |

Jeżeli zadanie zostanie przerwane np. z powodu zacięcia

papieru, po upływie czasu ustawionego parametrem "Czas do automatycznego

usunięcia" zadanie zostanie automatycznie anulowane.

Ustaw czas od wstrzymania pracy do automatycznego anulowania

pracy.

Ta opcja umożliwia odrzucenie żądania z witryn zewnętrznych.

Po uruchomieniu urządzenie sprawdza oprogramowanie –

jeśli znaleziony zostanie błąd, urządzenie automatycznie wróci do

stanu sprzed wystąpienia błędu.

Podczas logowania wyświetlany jest domyślny administrator.

Ustawienie stosowania polityki bezpieczeństwa na tym urządzeniu.

Ustawienie przeprowadzania wymuszonej kontroli dostępu.

Jeśli opcja ta zostanie ustawiona, kontrolowane będą wszystkie pliki

w urządzeniu.

Możesz włączyć/wyłączyć wyświetlanie ekranu ukończenia

na ekranie statusu zadania.

To ustawienie określa, co będzie wyświetlane na ekranie

statusu zadania. W przypadku drukowania możesz wyświetlić lub ukryć

nazwę pliku. W przypadku wysyłania obrazu możesz wyświetlić lub

ukryć lokalizację docelową.

Ustaw blokady/zezwolenia oraz numery dla różnych portów

w systemie i naciśnij przycisk [Zapisz].

Poniżej wymieniono porty, które można skonfigurować.

| Port serwera | Ustawienia domyślne | Port klienta | Ustawienia domyślne | ||

|---|---|---|---|---|---|

| Kontrola portu | Włączone / wyłączone | Kontrola portu | Włączone / wyłączone | ||

|

HTTP* |

80 |

Włączone |

HTTP* |

Włączone |

|

|

HTTPS |

443 |

Włączone |

HTTPS |

Włączone |

|

|

Druk FTP* |

21 |

Włączone |

FTP* |

Włączone |

|

|

Druk z wykorzystaniem portu RAW* |

9100 |

Włączone |

FTPS |

Włączone |

|

|

LPD* |

515 |

Włączone |

SMTP* |

Włączone |

|

|

IPP* |

631 |

Włączone |

SMTP-SSL/TLS |

Włączone |

|

|

IPP-SSL/TLS |

443 |

Wyłączone |

POP3* |

Włączone |

|

|

Odbiór wydruku w tandemie * |

50001 |

Włączone |

POP3-SSL/TLS |

Włączone |

|

|

Skaner PC* |

52000 |

Włączone |

PUŁAPKA SNMP* |

162 |

Włączone |

|

Zdalny panel operacyjny * |

5900 |

Włączone |

Powiadom o zakończeniu zadania * |

Włączone |

|

|

SNMPD |

161 |

Włączone |

LDAP* |

Włączone |

|

|

SMB |

Wyłączyć |

LDAP-SSL/TLS |

Włączone |

||

|

SMTP* |

Włączone |

SMB |

Włączone |

||

|

WSD* |

Włączone |

SNTP* |

Włączone |

||

|

Zwalnianie wydruku * |

53000 |

Włączone |

mDNS* |

Włączone |

|

|

Sharp OSA (Platforma rozszerzeń) |

Wysyłanie wydruku w tandemie* |

Włączone |

|||

|

|

10080 |

Włączone |

Kopia bezpieczeństwa (Wyślij)* |

Włączone |

|

|

|

1443 |

Włączone |

Zwalnianie wydruku* |

Włączone |

|

|

IPP INFRA |

Włączone |

||||

|

syslog* |

514 |

Włączone |

|||

|

syslog-SSL/TLS |

6514 |

Włączone |

|||

* Jeśli te ustawienia są zaznaczone jako [Włączone], możliwa będzie niezabezpieczona komunikacja i istnieje ryzyko przechwycenia danych, które mogą zawierać dane osobowe/prywatne informacje.

Aby uniemożliwić nieautoryzowany dostęp do urządzenia

przez sieć, można skonfigurować filtrowanie wg adresów IP lub MAC.

Ustaw filtr adresów IP lub MAC, a następnie naciśnij przycisk

[Zapisz].

Ta opcja powoduje ustawienie adresu IP.

Możesz zezwolić na dostęp do urządzenia z ustawionego adresu

IP albo uniemożliwić dostęp z tego adresu.

Ta opcja powoduje ustawienie adresu MAC.

Umożliwia dostęp do urządzenia z ustawionego adresu MAC.

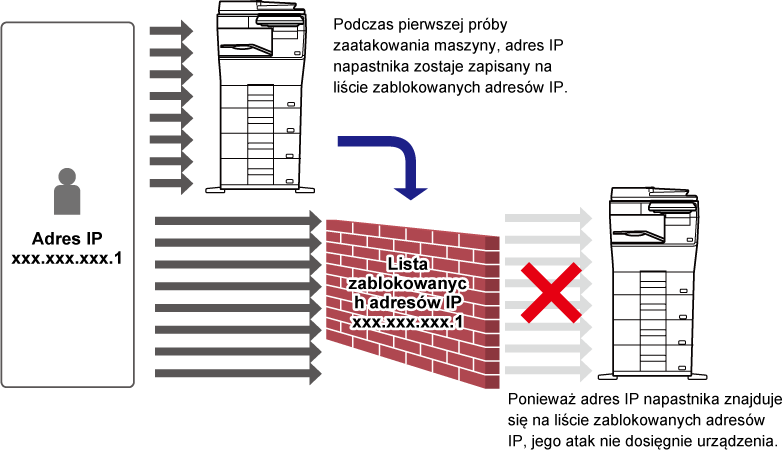

W tym rozdziale opisano, jak chronić maszynę poprzez

częściowe zablokowanie komunikacji, kiedy wystąpi próba ataku na

maszynę poprzez sieć.

Jeśli w ustalonym przedziale czasu urządzenie wielofunkcyjne

otrzyma z tego samego adresu IP więcej niż określoną liczbę zapytań,

zablokuje wszelką komunikację z tego adresu IP.

Adresy IP, z którymi komunikacja została zablokowana, są zapisywane

w rejestrze kontroli na liście odmowy odbioru.

Poza tym, powiadomienie o tych adresach IP zostaje przesłane

przez e-mail na adresy z 1/2 listy pocztowych komunikatów alarmowych

oraz listy pocztowych komunikatów alarmowych dealera.

W rejestrze kontroli zapisywane jest również każde usunięcie

adresu IP z listy odmowy.

Na liście odmowy odbioru można zapisać maksymalnie 100 adresów

IP; po osiągnięciu 100 adresów wszystkie żądania zewnętrznego dostępu

do urządzenia wielofunkcyjnego będą odrzucane.

| Element | Opis |

|---|---|

|

Adres IP |

Wyświetla odrzucony adres IP. Ustawienie domyślne to „Wyłączone”. |

|

Godzina rozpoczęcia blokady pakietów przychodzących |

Wyświetla datę i godzinę rozpoczęcia odrzucania. |

|

Ogółem |

Wyświetla liczbę adresów zarejestrowanych na liście odmowy odbioru.

|

To ustawienie jest dostępne, jeśli zainstalowany jest

zestaw antywirusowy. Określa ustawienia wykrywania wirusów.

Określa, czy funkcja skanowania pod kątem wirusów będzie

używana.

Skanowanie pod kątem wirusów będzie przeprowadzane podczas

generowania danych wejściowych/wyjściowych urządzenia.

Skanowanie pod kątem wirusów będzie przeprowadzane w określonym

dniu o określonej godzinie.

Aktywuj to ustawienie, aby natychmiast przeprowadzić

skanowanie pod kątem wirusów.

Określa harmonogram skanowania pod kątem wirusów.

Po włączeniu tej opcji skanowanie pod kątem wirusów

będzie przeprowadzane codziennie.

(Czas Rozp.)

Określa godzinę rozpoczęcia skanowania.

Po włączeniu tej opcji skanowanie pod kątem wirusów

będzie przeprowadzane co tydzień, w określonym dniu i o określonej

godzinie.

(Dzień Tygodnia)

Określa dzień tygodnia, w którym rozpocznie się skanowanie

pod kątem wirusów.

Po włączeniu tej opcji skanowanie pod kątem wirusów

będzie przeprowadzane co miesiąc, w określonym dniu i o określonej

godzinie.

(Data)

Określa datę rozpoczęcia skanowania.

W przypadku nieistniejących dni (np. 31 lutego lub kwietnia)

skanowanie rozpocznie się ostatniego dnia danego miesiąca.

Wybór danych do przeskanowania pod kątem wirusów.

Aktywuj to ustawienie, aby natychmiast zaktualizować

pliki bazy danych wirusów

Tryb SSL/TLS może być używany do transmisji danych w sieci.

SSL/TLS to protokół umożliwiający szyfrowanie przesyłanych

w sieci informacji. Szyfrowanie danych umożliwia bezpieczne wysyłanie

i odbiór informacji.

Można to osiągnąć za pomocą następujących protokołów.

Szyfrowanie można ustawić na jeden z trzech poziomów.

Wskazuje stan certyfikatu wymaganego do komunikacji

SSL/TLS. Kliknij przycisk [Wybierz], aby zainstalować certyfikat.

Jeśli w urządzeniu zainstalowano certyfikat, kliknij

przycisk [Pokazać], aby wyświetlić informacje o certyfikacie.

Kliknij przycisk [Wybierz], aby wyświetlić zarejestrowane

dotąd certyfikaty urządzenia. Wybierz jeden z nich.

Określa, czy przy skanowaniu do e-mail używany będzie

protokół S/MIME.

Przedstawia status certyfikatu wymaganego do wysyłania

z użyciem protokołu S/MIME. Aby zainstalować certyfikat., kliknij

przycisk [Wybierz].

W celu stosowania podpisu aktywuj ustawienie "Podpisuj pocztę e-mail".

Ustaw algorytm dla podpisu.

Określa rodzaj szyfrowania.

Określa sposób szyfrowania.

Uniemożliwia transmisję do adresów, które nie mogą być

szyfrowane.

Jeśli w urządzeniu zainstalowano certyfikat, kliknij

przycisk [Pokazać], aby wyświetlić informacje o certyfikacie.

Kliknij przycisk [Wybierz], aby wyświetlić zarejestrowane

dotąd certyfikaty urządzenia. Wybierz jeden z nich.

Do transmisji/odbierania danych w sieci można używać

protokołu IPsec.

Kiedy używany jest tryb IPsec, dane można bezpiecznie wysyłać

i odbierać bez potrzeby konfiguracji ustawień szyfrowania pakietów

IP w przeglądarce internetowej lub innej aplikacji wyższego poziomu.

W przypadku włączania tych ustawień należy mieć na uwadze

nastpujące kwestie:

Określa, czy na potrzeby transmisji ma być używany protokół

IPsec.

Wprowadź wstępnie udostępniony przycisk, który będzie

używany dla IKEv1.

Ustaw okres użytkowania SA.

Ustaw okres użytkowania SA (rozmiar).

Ustaw okres użytkowania IKE.

Wyświetlane są zarejestrowane reguły IPsec.

Aby dodać nową regułę, kliknij przycisk [Dodaj].

Aby usunąć regułę, zaznacz ją i kliknij przycisk [Usuń].

Wprowadź nazwę reguły IPsec.

Ustaw priorytet.

Jeśli istnieje wcześniej zarejestrowana reguła podobna

do reguły, którą zamierzasz utworzyć, możesz utworzyć nową regułę

na podstawie reguły zarejestrowanej.

Ustaw typ adresu IP, który będzie używany na urządzeniu,

a także numer portu (w przypadku IPv6 ustaw długość numeru portu/prefiksu).

Ustaw adres IP miejsca docelowego i numer portu (w przypadku

IPv6 ustaw długość numeru portu/prefiksu).

Ustaw protokół, który będzie stosowany.

Skonfiguruj ustawienia metody uwierzytelniania używanej

na potrzeby protokołu IPsec.

Skonfiguruj ustawienia metody uwierzytelniania używanej

na potrzeby protokołu IPsec.

Wybierz tę opcję, aby stosować uwierzytelnianie ESP.

Określ, czy komunikacja, która nie stosuje ESP, jest

dozwolona, czy nie.

Wybierz tę opcję, aby stosować uwierzytelnianie AH.

Określ, czy komunikacja, która nie stosuje AH, jest

dozwolona, czy nie.

Wszystkie przesłane dane obrazu (wysłane lub odebrane

faksem lub pocztą elektroniczną) mogą zostać przekazane do dowolnego

odbiorcy.

| Nazwa listy | Ustawienia |

|---|---|

|

Ustawianie miejsc docelowych do przesłania dalej (Wyślij Dane) |

|

|

Przekazuj Dane |

Ustaw odbiorcę, do którego mają być przekierowywane dane wysłane.

|

|

E-mail/Katalog Siec./FTP/Komputer PC |

Wybierz rodzaj przekierowywania wysłanych lub odebranych danych obrazu. Następnie wybierz odbiorcę z książki adresowej. Możesz bezpośrednio wprowadzić adres e-mail.

|

|

Skasuj ustawienie |

Odblokowuje ustawienia odbiorcy. |

|

Format Pliku |

Wybierz format pliku dla przekierowania wewnętrznego. |

|

Ustawianie miejsc docelowych do przesłania dalej (Otrzymane Dane) |

|

|

Dane Otrzymane przez Przekierowanie |

Ustaw odbiorcę, do którego mają być przekierowywane dane odebrane.

|

|

E-mail/Katalog Siec./FTP/Komputer PC |

Wybierz rodzaj przekierowywania wysłanych lub odebranych danych obrazu. Następnie wybierz odbiorcę z książki adresowej. Możesz bezpośrednio wprowadzić adres e-mail.

|

|

Skasuj ustawienie |

Odblokowuje ustawienia odbiorcy. |

|

Format Pliku |

Wybierz format pliku dla przekierowania wewnętrznego.

|

Służy do wyboru Ustawienia druku ukrytego wzoru.

Funkcja drukowania ukrytego wzoru zabezpiecza przed nieautoryzowanym

kopiowaniem poprzez dodanie określonego ukrytego tekstu, który staje

się widoczny w tle na kopiach wydruków.

| Element | Opis |

|---|---|

|

Ustawienie druku ukrytego wzoru |

To ustawienie umożliwia druk wzoru.

|

|

Ekspozycja |

Służy do wyboru ekspozycji.

|

|

Rozmiar fontu |

Służy do wyboru rozmiaru czcionki.

|

|

Kąt |

Służy do wyboru kąta, pod jakim drukowane będą znaki.

|

|

Krój czcionki |

Służy do zastosowania znaków standardowych lub kursywy.

|

|

Ukryty szablon |

Służy do wyboru wzoru maskowania.

|

|

Sposób drukowania |

Służy do wyboru wzoru druku znaków.

|

| Element | Opis |

|---|---|

|

Ustawione słowo |

Umożliwia wybranie zaprogramowanego fabrycznie łańcucha znaków. Do wyboru dostępne są następujące łańcuchy:

|

|

Tekst Ustalony |

Służy do wyboru zaprogramowanego fabrycznie łańcucha znaków. To ustawienie jest ignorowane, jeśli włączona jest funkcja [Wpis bezpośredni].

|

|

Druk informacji |

Umożliwia jednoczesne drukowanie następujących zbiorów informacji:

|

|

Wyłącz Możliwość Wpisu Bezpośredniego |

Określa, czy możliwe będzie bezpośrednie wprowadzanie znaków drukowalnych w poszczególnych trybach.

|

Służy do ustawiania kontrastu znaków.

Składowa czarna może przyjmować dowolny z 9 dostępnych poziomów.

Zapisuje znaki zaprogramowane przez użytkownika. Można

zapisać do 30 znaków.

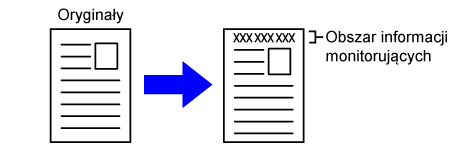

Służy do drukowania informacji monitorujących na górze

lub dole stron w przypadku zadań kopiowania i drukowania.

Ta funkcja wymusza wydruk wcześniej zdefiniowanych

informacji monitorujących, aby zapobiec nieautoryzowanemu kopiowaniu.

| Element | Opis |

|---|---|

|

Ustawienie drukowania informacji monitorujących |

Wybierz tę opcję, aby informacje monitorujące były drukowane.

|

|

Dane drukowania |

Można wydrukować następujące informacje:

|

|

Pozycja |

Służy do określenia pozycji druku na każdej stronie.

|

|

Rozmiar fontu |

Służy do określania rozmiaru drukowanych znaków.

|

|

Wybierz zadanie do drukowania |

Służy do wskazania zadania, dla którego informacje monitorujące mają zostać wydrukowane.

|

Wszystkie zdarzenia powiązane z działaniem funkcji i ustawieniami

zabezpieczeń są zapisywane w rejestrach.

Rejestry kontroli są tworzone i zapisywane w języku angielskim.

Jednak wartości ustawień, np. nazwy plików wprowadzone ze źródeł

zewnętrznych, zapisywane są w postaci "takiej, jakiej są".

Rejestry kontroli zapisane w pamięci wewnętrznej mogą zostać

wyeksportowane przez administratora do komputera jako pliki TSV.

Jako miejsce docelowe zapisywania rejestrów kontroli można

podać pamięć wewnętrzną lub serwer zewnętrzny.

"Rejestr kontroli" można skonfigurować w poniższy sposób.

W "Ustawieniach (administratora)" wybierz [Ustawienia Systemowe] → [Ochrona Danych]

→ [Rejestr kontroli]

Wybierz "Kontrola bezpieczeństwa", "Ustawienia Zapisu/Wysyłania" lub "Zapisz/usuń

rejestr kontroli".

"Ustawienia zapisu/wysyłania" można skonfigurować w poniższy

sposób.

W "Ustawieniach (administratora)" wybierz [Ustawienia Systemowe] → [Ochrona Danych]

→ [Rejestr kontroli]→ [Ustawienia Zapisu/Wysyłania]

Następnie skonfiguruj ustawienia zapisu i wysyłania.

"Zapisz/usuń rejestr kontroli" można skonfigurować w poniższy sposób.

W "Ustawieniach (administratora)" wybierz [Ustawienia Systemowe] → [Ochrona Danych]

→ [Rejestr kontroli]→ [Zapisz/usuń rejestr kontroli]

Wybierz "Zapisz rejestr kontroli" lub "Usuń rejestr kontroli".

Jeżeli rejestr kontroli jest zapisywany na serwerze

zewnętrznym, najpierw jest on tymczasowo zapisywany w buforze w pamięci

wewnętrznej – do momentu, w którym przesyłanie na serwer zewnętrzny

zostanie zakończone powodzeniem.

| Nazwa zdarzenia | Data i godzina*1 | Operacja I/F*2 | Login | Rezultat*3 | Dodatkowe informacje |

|---|---|---|---|---|---|

|

Rozpoczęcie kontroli |

Tak |

N/A |

N/A |

Tak |

Przyczyny rozpoczęcia Normalne uruchomienie: załączenie wyłącznika głównego, naciśnięcie przycisku na panelu, ponowne uruchomienie, timer, faks, sieć, wyjęcie tacy na odpady papierowe z faksu, inne Inne: wyłączenie zabezpieczeń |

|

Zakończenie kontroli |

Tak |

N/A |

N/A |

Tak |

N/A |

|

Zakończenie zlecenia |

Tak |

Tak |

Właściciel zadania (SYSTEM) |

Tak |

Nazwa zakończonego zadania |

|

Sukces I&A |

Tak |

Tak |

Zamiast nazwy użytkownika wprowadzono ciąg znaków |

N/A |

Adres IP komputera, z którego zalogowano się do urządzenia 127.0.0.1 w przypadku panelu operacyjnego |

|

Usterka I&A |

Tak |

Tak |

Zamiast nazwy użytkownika wprowadzono ciąg znaków |

N/A |

Adres IP komputera, z którego zalogowano się do urządzenia 127.0.0.1 w przypadku panelu operacyjnego |

|

Dodaj użytkownika |

Tak |

Tak |

Użytkownik, który dokonał dodania |

Tak |

Dodana nazwa – login |

|

Wylogowanie |

Tak |

Tak |

Zamiast nazwy użytkownika wprowadzono ciąg znaków |

N/A |

Aktywna przyczyna wylogowania/przekroczenie czasu Limit czasu |

|

Zmień hasło |

Tak |

Tak |

Użytkownik, który dokonał zmiany |

Tak |

Nazwa użytkownika, którego hasło zostało zmienione |

|

Zmień nazwę – login |

Tak |

Tak |

Użytkownik, który dokonał zmiany |

Tak |

Nazwa – login po zmianie |

|

Usuń użytkownika |

Tak |

Tak |

Użytkownik, który dokonał usunięcia |

Tak |

Usunięta nazwa użytkownika (WSZYSCY, jeśli usunięto wszystkich użytkowników) |

|

Dodaj poziom uprawnień |

Tak |

Tak |

Użytkownik, który dokonał dodania |

Tak |

Dodano nazwę poziomu uprawnień |

|

Zmień funkcję |

Tak |

Tak |

Użytkownik, który dokonał zmiany |

Tak |

|

|

Zmień ustawienie poziomu uprawnień |

Tak |

Tak |

Użytkownik, który dokonał zmiany |

Tak |

Zmienione ustawienia uprawnień Nazwa grupy |

|

Dodaj grupę limitu stron |

Tak |

Tak |

Użytkownicy posiadający dodatkowe funkcje |

Tak |

Nazwa dodanej grupy limitu stron |

|

Usuń grupę limitu stron |

Tak |

Tak |

Użytkownicy, których funkcje zostały usunięte |

Tak |

Nazwa usuniętej grupy limitu stron |

|

Zmień ustawienia grupy limitu stron |

Tak |

Tak |

Użytkownicy, którzy dokonali zmiany ustawień |

Tak |

Nazwa zmienionej grupy limitu stron |

|

Zmień ustawienia czasu |

Tak |

Tak |

Użytkownik, który dokonał zmiany |

Tak |

N/A |

|

Zmień ustawienie |

Tak |

Tak |

Użytkownik, który dokonał zmiany ("Według polityki", jeśli zastosowanie ma polityka dotycząca reklam) |

Tak |

|

|

Odzyskanie firmware |

Tak |

N/A |

N/A |

Tak |

|

|

Odrzucenie wykonania |

Tak |

N/A |

N/A |

Tak |

Unikalna nazwa firmware lub osadzonej aplikacji OSA |

|

Błąd komunikacji TLS, IPsec (usterka komunikacji) * Drugim uczestnikiem komunikacji nie jest serwer kontrolny |

Tak |

N/A |

Użytkownicy biorący udział w komunikacji |

N/A |

|

|

Modyfikuj książkę adresową |

Tak |

Tak |

Użytkownik, który dokonał aktualizacji |

Tak |

|

|

Aktualizacja firmware |

Tak |

Tak |

Użytkownik, który dokonał aktualizacji |

Tak |

|

|

Wykrycie intruzów/ataków |

Tak |

N/A |

N/A |

Tak |

|

|

Odblokuj zablokowany adres |

Tak |

Tak |

Użytkownicy, którzy zostali odblokowani |

Tak |

Odblokowany adres IP |

|

Wywołaj aplikację EAM |

Tak |

N/A |

N/A |

Tak |

Uruchomienie zewnętrznej aplikacji kont Sharp OSA Dodatkowe informacje: Adres IP i nazwa zewnętrznego serwera kont Sharp OSA |

|

Próba ataku CSRF |

Tak |

Net |

N/A |

N/A |

Adres IP, z którego dokonano ataku |

|

Włącz osadzone aplikacje OSA |

Tak |

Tak (nd. w przypadku aktualizacji firmware) |

Użytkownicy, którzy dokonali aktywacji funkcji (domyślnie administrator w przypadku instalacji i aktualizacji za pośrednictwem portalu aplikacji, system w przypadku aktualizacji firmware) w przypadku instalacji i aktualizacji za pośrednictwem portalu aplikacji, system w przypadku aktualizacji firmware) |

Tak |

|

|

Wyślij do lokalizacji zewnętrznej |

Tak |

Tak |

Użytkownicy, którzy dokonali operacji wysłania |

Tak |

Docelowy adres e-mail/adres IP/ścieżka do folderu SMB |

|

Drukowanie Push przez sieć |

Tak |

Tak |

Użytkownicy, którzy skorzystali z tej funkcji |

Tak |

Adres IP, z którego pobrano plik |

|

Zmień ustawienia usługi |

Tak |

Tak |

Użytkownicy, którzy dokonali zmiany ustawień |

Tak |

Zmienione ustawienia i ich wartości |

|

Przełącz na tryb serwisowy |

Tak |

Tak |

Serwis |

Tak |

N/A |

|

Praca w trybie serwisowym |

Tak |

Tak |

Serwis |

Tak |

Zmienione wartości ustawień |

|

Autoryzacja zewnętrznego użytkownika Sharp OSA |

Tak |

Tak |

Zamiast nazwy użytkownika wprowadzono ciąg znaków |

Tak |

N/A |

|

Zaplanowane skanowanie pod kątem wirusów |

Tak |

N/A |

N/A |

Powodzenie/niepowodzenie |

W przypadku niepowodzenia, przyczyna

|

|

Skanowanie pod kątem wirusów na żądanie |

Tak |

Ope/Web |

Użytkownicy, którzy zażądali przeprowadzenia skanowania |

Powodzenie/niepowodzenie |

W przypadku niepowodzenia, przyczyna

|

|

Wykrycie wirusa |

Tak |

N/A |

N/A |

Zawsze "Powodzenie" |

Jedno z poniższych

Nazwa identyfikująca dane (nazwa pliku itd., jeśli jest możliwa do uzyskania; nie dotyczy w przeciwnym razie) Nazwa identyfikująca wirus |

|

Automatyczna aktualizacja wzorca |

Tak |

N/A |

N/A |

Powodzenie/niepowodzenie |

W przypadku niepowodzenia, przyczyna

|

|

Aktualizacja wzorca na żądanie |

Tak |

Ope/Web |

Użytkownicy, którzy zażądali aktualizacji |

Powodzenie/niepowodzenie |

W przypadku niepowodzenia, przyczyna

|

|

Zmień ustawienie |

Tak |

Tak |

Użytkownicy, którzy dokonali zmiany wartości ustawień |

Powodzenie/niepowodzenie |

Ustawienia i ich wartości pobrane ze strony internetowej (Ustawienia skanowania antywirusowego) |

*1 Data i godzina wystąpienia zdarzenia jest zapisywana w rozszerzonym formacie ISO 8601.

*2 Jako interfejs roboczy przyjmowany jest dowolny z interfejsów Ope/Web/sNet. Jednak jeśli w tabeli wskazywana jest wartość "N/A", interfejs również zostanie zapisany jako "N/A".

*3 Jako rezultat zdarzenia zawsze będzie wyświetlane Powodzenie/Niepowodzenie.

Importuj certyfikat/klucz prywatny.

Eksportuj certyfikat/klucz prywatny.

Pokaż status certyfikatu.

Wprowadź nazwę, która będzie stosowana.

Wprowadź nazwę organizacji.

Wprowadź nazwę działu w organizacji.

Wprowadź nazwę miasta lub miejscowości.

Wprowadź nazwę regionu lub województwa.

Wprowadź kod kraju.

Wprowadź adres e-mail nadawcy.

Wprowadź datę i czas rozpoczęcia dla certyfikatu.

Wprowadź termin ważności certyfikatu.

Wprowadź informacje o certyfikatach.

Zainstaluj certyfikat.

Pokaż status certyfikatu.

Wprowadź nazwę, która będzie stosowana.

Wprowadź nazwę organizacji.

Wprowadź nazwę działu w organizacji.

Wprowadź nazwę miasta lub miejscowości.

Wprowadź nazwę regionu lub województwa.

Wprowadź Alternatywna nazwa podmiotu (SAN).

Wprowadź kod kraju.

Wprowadź adres e-mail nadawcy.

Wprowadź datę i czas rozpoczęcia dla certyfikatu.

Wprowadź termin ważności certyfikatu.

Wprowadź informacje o certyfikatach.

Importuj certyfikat.

Pokaż status certyfikatu.

Version 04a / bpb547wd_usr_04a_pl